Choć wydaje się to nieprawdopodobne, ale ataki hakerskie mogą dotyczyć każdej instytucji – nawet takiej, w której pracuje dosłownie jedna osoba. Wydarzenia z 2022 roku jasno potwierdzają, że narażone na takie incydenty są zarówno duże korporacje, jak i małe przedsiębiorstwa. Poznaj obszary, które mogą być furtką do złamania zabezpieczeń na przykładzie 3 ciekawych ataków cyberprzestępców na polskie firmy.

Wyciek lub kradzież danych jako środek do celu

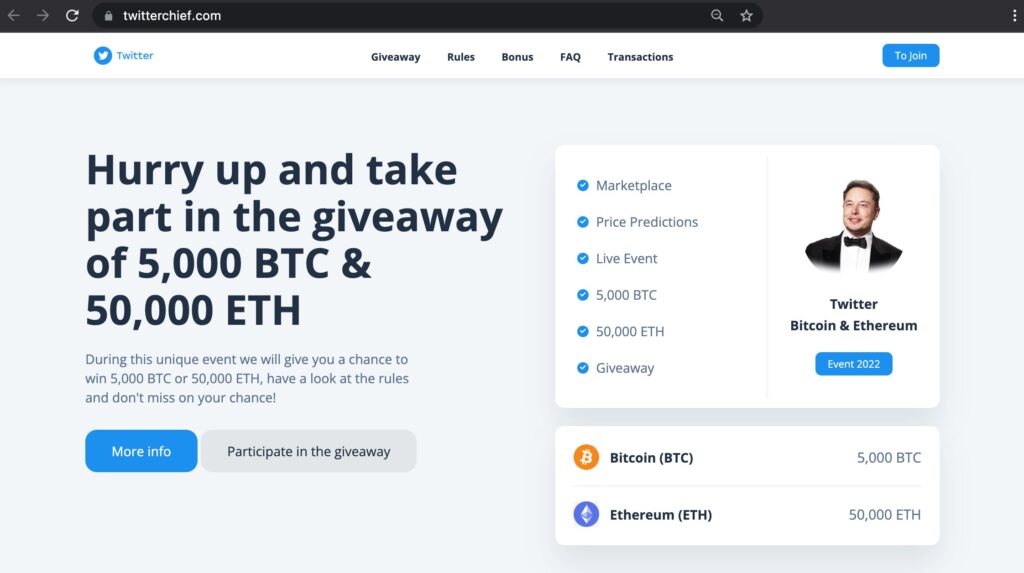

W środę, 9 listopada 2022 roku, tysiące widzów TVP Sport na YouTube doznało niemałego zaskoczenia. Zamiast kolejnego materiału z nowinkami sportowymi, na kanale pojawiła się „transmisja live” z Elonem Muskiem w roli głównej, zachęcającym do inwestycji w kryptowaluty.

Określenie „live” jest tutaj oczywiście pewnym nadużyciem, ponieważ było to nagranie z użyciem technologii deepfake, która służy do podszywania się pod inną, najczęściej znaną osobę z użyciem sztucznej inteligencji. Celem akcji było pozyskanie od widzów wpłat poprzez fałszywą stronę, która była podlinkowana na czacie wydarzenia.

Aby uwiarygodnić transmisję, hakerzy zmienili nazwę i zdjęcie kanału na „Twitter”, a po niedługim czasie na „Tesla – live”. Jednocześnie oszuści usunęli wszystkie poprzednie materiały wideo.

Jak doszło do włamania i przejęcia kanału na YouTube o tak dużych zasięgach? Podkreślamy, że sprawa dotyczy profilu z ponad półmilionową liczbą subskrybentów, a więc jakakolwiek zmiana nazwy kanału mogła uwiarygodnić ten atak (wszak Musk czy Tesla to znane marki internetowe). Przyczyny mogły być następujące:

- Brak logowania dwuetapowego (2FA). Bez dodatkowej metody autoryzacji hakerzy potrzebują jedynie loginu i hasła do konta. Pozyskają je przynajmniej na dwa sposoby: mogą zostać złamane lub zdobyte wskutek wycieku danych z innego serwisu, do którego logowanie odbywało się za pomocą tych samych poświadczeń. Z tego powodu, jeśli nie używa się 2FA, koniecznym jest korzystanie z silnych, unikalnych i cyklicznie zmienianych haseł.

- Udostępnienie hakerom kodu z 2FA. Pomimo posiadania logowania wieloskładnikowego SMS-em lub kodem z aplikacji, oszuści nadal mogą uzyskać dostęp do konta. Wystarczy, że użytkownik nieświadomie poda te informacje hakerom wskutek phishingu.

- Uruchomienie pliku ze szkodliwym kodem. Cyberprzestępcy mogą pozyskać od użytkownika ciasteczka sesyjne (dane z plików cookies) do YouTube, które pozwolą przejąć kontrolę nad kontem. Wystarczy, że hakerzy wyślą odpowiednio spreparowanego maila z załącznikiem, który zawiera odpowiedni skrypt lub makro. Przed tym oszustwem nie ochroni nawet zabezpieczenie konta kluczem U2F.

Ostatecznie właścicielom udało się odzyskać kanał oraz usunięte materiały.

Atak za pomocą złośliwego oprogramowania

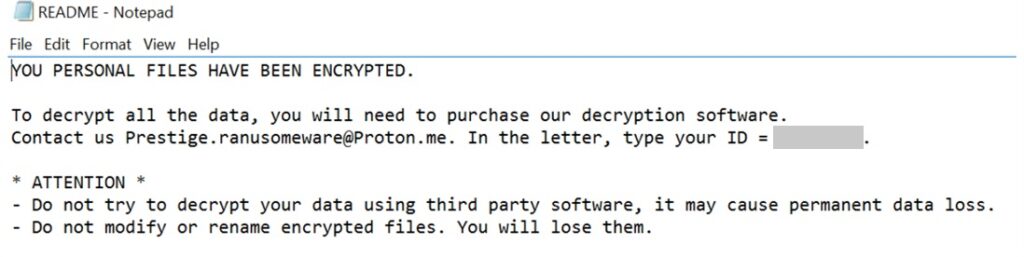

Atak z wykorzystaniem szkodliwego oprogramowania wciąż potrafi zebrać żniwa. Przykładem takiego zdarzenia był incydent związany z polskim i ukraińskim sektorem logistycznym. Microsoft opublikował na ten temat wpis na swoim blogu. Sytuacja miała miejsce 11 października 2022 roku i była spowodowana działaniami nieznanej dotąd grupy hakerów. Odkryte złośliwe oprogramowanie (ransomware) nazwano „Prestige”. Jego zadaniem było niszczenie danych firm.

Atak opierał się na uzyskaniu dostępu do systemowych usług administracyjnych, jak np. administrator domeny Windows. To pozwoliło na skuteczne rozesłanie złośliwego kodu. Eksperci ds. Cyberbezpieczeństwa zauważyli, że hakerzy uzyskali dostęp do systemów informatycznych atakowanych firm znacznie wcześniej, niż miał miejsce atak z użyciem wspomnianego szkodliwego kodu.

Firmy, zaatakowane za pomocą ransomware “Prestige”, to w wielu przypadkach te same instytucje, które wcześniej padły ofiarą cyberataku przy użyciu złośliwego oprogramowania “FoxLoad” lub “HermeticWiper”.

Przykład ataku phishingowego w KRK

24 października 2022 roku wykryto masowy atak na Krajową Radę Komorniczą. Celem cyberataku było pozyskanie danych dostępowych do portalu, w którym komornicy m.in. publikują ogłoszenia o licytacjach zajętych nieruchomości.

Cyberprzestępstwo nie uderzyło bezpośrednio w polskich komorników, a w kieszenie osób, które wzięły udział w fałszywych licytacjach. Złodzieje wystawiali ogłoszenia, które zawierały nieprawdziwy numer rachunku bankowego. Dołączenie do licytacji, czyli wpłata wadium, skutkowało przelaniem pieniędzy oszustom.

Jak podaje Niebezpiecznik, kilkuset komorników otrzymało fałszywego maila, który prowadził do domeny komornik-id[.]pl. Domena została założona 23 października i kierowała na witrynę, udającą portal logowania Krajowej Rady Komorniczej.

Login i hasło, przesłane przez fałszywy formularz, trafiały prosto do hakerów. Jeśli oszukany komornik nie miał aktywnej weryfikacji wieloetapowej, cyberprzestępcy mogli od razu zalogować się na konto.

Wszyscy członkowie KRK zostali zobligowani do zmiany danych logowania i włączenia weryfikacji wieloskładnikowej, jeśli z niej nie korzystali. Krajowa Rada Komornicza podjęła również kroki, aby zablokować środki wpłacone na fałszywych licytacjach i zwrócić je poszkodowanym.

Jak zabezpieczyć firmę przed atakami hakerskimi w 2023 roku?

Powyższe przypadki skutecznych ataków na firmy i instytucje jednoznacznie wskazują, co jest najsłabszym ogniwem w całej układance. Jest nim człowiek, który w wyniku działań socjotechnicznych jest w stanie wykonać czynność, na której zależy przestępcom.

Czujność i odpowiednia polityka bezpieczeństwa w firmie, która kładzie nacisk na regularną zmianę haseł do kont, a także użycie aplikacji do podwójnej autoryzacji to dobry początek. Dzięki temu zmniejszysz ryzyko związane z instalacją szkodliwego wirusa na urządzeniu, czy wyciekiem danych.

Odpowiednie działania należy jednak wykonać także w ramach całej organizacji, a nie tylko w kontekście użytkowników bądź konkretnego zespołu. Jednym z rozwiązań, które mogą pomóc w ograniczeniu zagrożenia m.in. przy atakach phishingowych jest Microsoft Defender dla firm.

Jest to licencja przeznaczona dla organizacji z sektora MŚP, z którą zyskasz:

- bezpieczną pracę nawet dla 300 pracowników,

- zaawansowane zarządzanie punktami końcowymi,

- prostą konfigurację i obsługę.