Wiadomość o zainfekowaniu firmowych komputerów wirusem Petya rozeszła się błyskawicznie w mediach. Skala wydarzenia jest duża i jak na tego typu atak – bardzo poważna. Ofiarą ransomware padły bowiem komputery wyposażone m.in. w najnowszy system Windows 10 z aktualizacjami oraz łatkami bezpieczeństwa, aplikowanymi po ostatnim ataku innego wirusa o nazwie WannaCry. W jaki sposób doszło do ataku i dlaczego był on skuteczny?

Ransomware nie jest nowym typem infekcji, jest za to coraz częściej stosowany przez cyberprzestępców. Zasada działania – pomijając aspekt kodu wirusa – jest bardzo prosta. Po uruchomieniu zainfekowanego pliku dysk urządzenia zostaje zaszyfrowany, a na ekranie wyświetlana jest informacja o konieczności zapłacenia okupu (stąd nazwa), zazwyczaj w postaci bitcoinów. Aby uchronić się przed tego typu problemem zazwyczaj wystarczy aktualizować oprogramowanie antywirusowe i przede wszystkim nie uruchamiać podejrzanych plików w załącznikach do wiadomości email. Dlaczego więc – mimo zachowania ostrożności – atak Petya okazał się tak sprytny?

AKTUALIZACJA – na dole zamieściliśmy szczegóły, ujawnione przez specjalistów od cyberbezpieczeństwa kilkanaście godzin po ataku.

Dlaczego Petya zaatakował nie tylko Ukrainę?

Jak donosi portal Niebezpiecznik.pl – źródło infekcji miało miejsce na jednym z ukraińskich serwerów obsługujących popularne w tamtejszych firmach oprogramowanie M.E.doc. Hakerzy podmienili najnowszą aktualizację aplikacji, w wyniku czego niczego nieświadomi użytkownicy pobierali na swoje urządzenia zainfekowaną paczkę, która następnie rozprzestrzeniała się na pozostałe komputery w lokalnych sieciach firmowych.

W jaki sposób ransomware Petya przedostał się do Polski oraz do innych krajów? Z uwagi na brak jasnych wskazówek nt. drogi rozprzestrzeniania się wirusa możemy domniemywać, że część polskich firm korzysta ze wspólnych rozwiązań technologicznych ze swoimi filiami lub partnerami na Ukrainie. Podobną tezę wysnuł również niebezpiecznik.pl:

Atak na polskie sieci może być skutkiem ubocznym — część z naszych klientów przyznała, że ma oddziały w Ukrainie. Połączenie z nimi (zainfekowanymi) siecią, spowodowało propagację robaka do Polski. – źródło: niebezpiecznik.pl

Idąc tym tropem możemy stwierdzić, że identyczna sytuacja miała miejsce wśród wielu firm zachodnich, które współpracują z organizacjami na Ukrainie. Wśród ofiar ataku znajdują się m.in. firmy transportowe, agencje reklamowe, hipermarkety oraz banki.

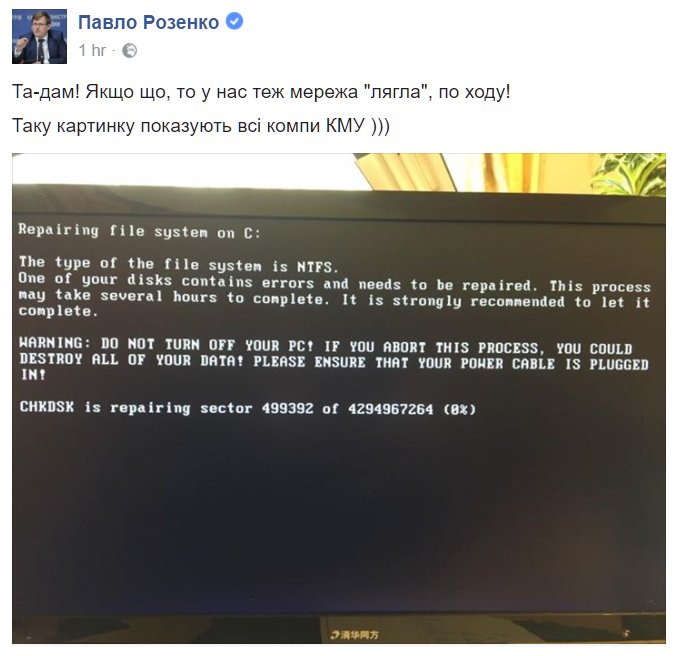

Trzeba również pamiętać o tym, iż Petya, podobnie jak inne ataki ransomware, działają niepozornie i uruchamiają się w formie…komunikatu błędu. Użytkownik DS-Tech w serwisie Youtube przedstawił proces szyfrowania dysku przez Petyę:

Jak widać na powyższym materiale – całość prezentuje się na początku niepozornie, jako typowa awaria systemu. Dopiero po jakimś czasie otrzymujemy potwierdzenie o zaszyfrowaniu naszego dysku twardego.

Jak uchronić komputer przed atakiem?

Opublikowane do tej pory rozwiązania prezentują różne sposoby walki z Petyą, na każdym etapie infekcji. W pierwszej kolejności, gdy Petya zagnieździ się już na dysku, po ujrzeniu poniższego błędu należy wyłączyć swój komputer:

Po drugie – warto utworzyć na swoim komputerze plik C:\Windows\perfc (z trybem tylko do odczytu) – jest to tzw. lokalny kill switch, który ma za zadanie zablokować działanie wirusa. Na chwilę obecną wygląda to na skuteczne rozwiązanie.

Po trzecie – tradycyjnie dla tego typu sytuacji niezbędna jest aktualizacja oprogramowania antywirusowego. Co prawda analizy działania tego wirusa wciąż trwają, ale niemal wszystkie czołowe firmy związane z cyberbezpieczeństwem oferują już podstawową ochronę przed działaniem Petya.

O działaniach ransomware Petya wspomniała na swoim blogu również firma Kaspersky, która poinformowała, iż w momencie odnotowania infekcji jej produkty chroniły komputery użytkowników. Wirus był wówczas oznaczany jako:

- UDS:DangerousObject.Multi.Generic

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

Jako kolejny sposób na uniknięcie zaszyfrowania dysku w systemach Windows XP i Windows 7 Kaspersky Lab podaje również instalację nowej łatki bezpieczeństwa o numerze MS17-010.

O komentarz w tej sprawie poprosiliśmy również Łukasza Daszkiewicza, kierownika produktów bezpieczeństwa w home.pl:

Na przykładzie złośliwego oprogramowania Petya możemy już śmiało mówić, iż do zachowania bezpieczeństwa nie wystarczy nowy, na dodatek zaktualizowany system Windows i istniejąca w nim ochrona w postaci Windows Defendera. Cyberprzestępcy ponownie znaleźli lukę, która w skuteczny sposób umożliwiła przeprowadzenie ataku na dużą skalę. W sieci pojawiają się informacje, że zainfekowane zostały również komputery z systemem Windows 10, a to świadczy o bardzo dobrym przygotowaniu osób odpowiedzialnych za atak. Warto zatem dodatkowo zabezpieczyć swój komputer i skorzystać z oprogramowania firm trzecich, które już potrafią radzić sobie z wykrywaniem ransomware Petya. Jednym z takich programów jest właśnie Kaspersky Internet Security, który dzięki funkcji Kaspersky Security Network (KSN) zapewnia użytkownikom dodatkową warstwę ochrony i pozwala natychmiastowo reagować na zaistniałe zagrożenia.

Równie skuteczną metodą na zapobiegnięcie utraty danych i ich szyfrowania jest regularne wykonywanie kopii zapasowych. Przykład Petyi pokazuje, że nawet zapłacenie okupu nie daje możliwości odzyskania plików, gdyż hakerzy stracili dostęp do konta email, na który użytkownicy mogli zgłaszać prośby o odszyfrowanie zawartości dysku po dokonaniu płatności. W takim przypadku odzyskanie plików możliwe jest jedynie wtedy, gdy posiadamy ich kopie zapasowe, które wykonać można np za pomocą narzędzia homebackup.

AKTUALIZACJA (29.06.2017)

Według najnowszych doniesień atak Petya, wymierzony w firmy na Ukrainie trwał łącznie 2 godziny – w tym czasie infekowane były komputery i urządzenia znajdujące się w jednej sieci Active Directory, powiązanej z konkretną domeną. Specjaliści przebadali kod wirusa i zaobserwowali, że nie był to typowy atak ransomware, a bardziej przypominający infekcję typu malware, której celem nie było uzyskanie „okupu” od poszkodowanych osób. Wynika z tego fakt, że nowy atak miał wyłącznie na celu zniszczenie/uszkodzenie urządzeń wyposażonych w systemy Windows.

Według dostępnych danych na zapłacenie okupu hakerom zdecydowało się ponad 40 osób, które zapłaciło łącznie ponad 10,5 tysiąca dolarów, jednakże nie przyniosło to żadnego efektu. Ofiary nie doczekały się klucza do odszyfrowania zawartości dysku. Eksperci z serwisu TheHackerNews zaobserwowali również, że sam kod wirusa różnił się od Petyi, którą firmy z branży cyberbezpieczeństwa znają od 2015 roku.