Kilka dni temu popularny serwis internetowy zaufanatrzeciastrona.pl poinformował o ataku phishingowym, wymierzonym w klientów naszej firmy. Użytkownicy otrzymali podejrzaną korespondencję na temat wygasających domen oraz problemów rozliczeniowych. Do naszego biura obsługi napłynęły również dodatkowe zgłoszenia na temat tego procederu (za wszystkie informacje bardzo dziękujemy!). Atak był wymierzony precyzyjnie i jak w przypadku każdego phishingu – jego celem była próba wyłudzenia danych.

Jak przebiegał proceder, jakie mógł przynieść skutki i jak uchronić się przed podobnymi (nie tylko w kontekście usług home.pl) próbami – dowiesz się z tego artykułu.

Kto otrzymał wiadomość podszywającą się pod home.pl?

Według analizy przeprowadzonej przez naszych administratorów, wiadomość email trafiła na konta w formacie info@domenaklienta – dotyczyło to zarówno domen zarejestrowanych i opłacanych w home.pl, jak również utrzymywanych na naszych serwerach DNS (a opłacanych u innego operatora). Z tego faktu wynika, iż przeprowadzający atak wykonał wcześniej odpowiednią weryfikację techniczną domen, dzięki czemu zawęził liczbę adresów odbiorców do potencjalnie zainteresowanych.

Jaki jest powód rozszerzenia ataku o domeny utrzymywane wyłącznie na serwerach DNS? Prawdopodobnie związane jest to z charakterem domen globalnych, dla których dane abonenta i dane administracyjne są częściowo ukrywane dzięki opcji Ochrony Prywatności. W TYM artykule przedstawiliśmy, dla których domen i w jakich sytuacjach dane dysponenta są widoczne w bazie WHOIS. Atakujący chciał w ten sposób uderzyć w większą liczbę użytkowników, ponieważ nie wiedział które domeny są faktycznie zarejestrowane w home.pl.

Jak wyglądała sfałszowana wiadomość?

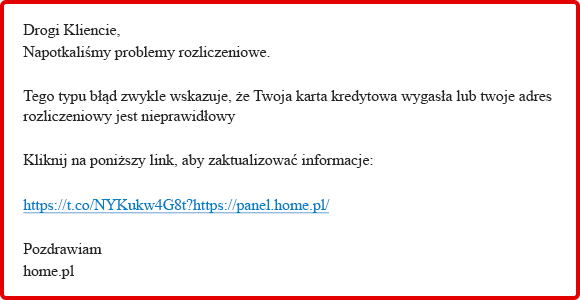

Skuteczny phishing wyróżnia się bardzo dobrze sfałszowaną treścią, która wygląda niemal identycznie jak oryginalny format maila, wysyłany przez operatora. W przypadku omawianego phishingu atakujący pokusił się wyłącznie o wiadomość tekstową z linkiem, kierującym do podejrzanej strony z logowaniem. Dodatkowo mail nie był napisany poprawnym językiem, co wskazuje na korzystanie z narzędzia do tłumaczenia tekstu.

Co było celem ataku phishingowego?

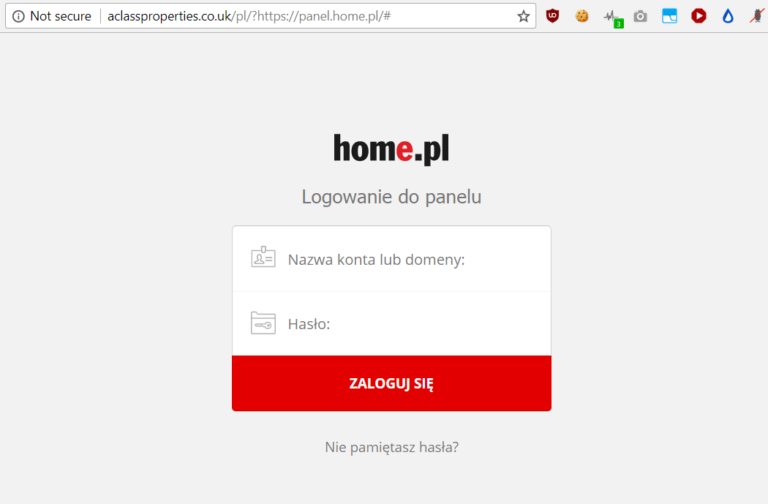

Według informacji opublikowanych przez serwis zaufanatrzeciastrona.pl celem phishingu nie były dane dostępowe do panelu home.pl, a dane do karty płatniczej. Po kliknięciu na wskazany w mailu adres użytkownik był przekierowywany na fałszywą stronę z logowaniem, na której można było podać dowolne dane (nawet niezwiązane z posiadanymi usługami) – dla cyberprzestępcy nie było to ważne.

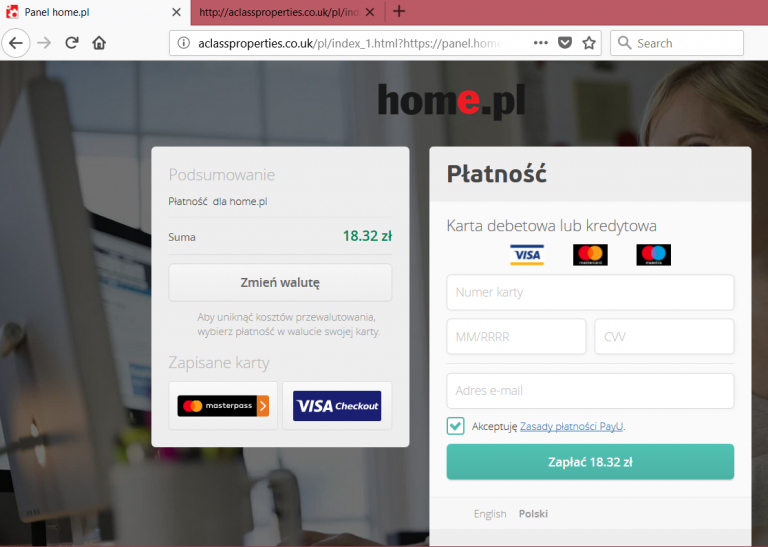

W kolejnym kroku (bez względu na podane dane strona kierowała do następnego etapu) użytkownik był proszony o podanie danych do karty płatniczej wraz z kodem 3D Secure.

Jak ustalić, czy dana wiadomość jest phishingiem?

W każdym przypadku – bez względu na to, czy atak dotyczy klientów firmy A lub B – warto zachować spokój i sprawdzić, czy podana wiadomość rzeczywiście została wysłana przez operatora, z usług którego korzystamy. Można to zrobić na kilka sposobów:

- sprawdzić nagłówek wiadomości email w programie pocztowym (sprawdź, jak to zrobić w aplikacji poczta.home.pl),

- odczytać i porównać kilka przykładowych wiadomości z przeszłości od danej firmy (operatorzy posługują się zazwyczaj stałym formatem graficznym),

- zapytać o wiadomość bezpośrednio u operatora wraz z podaniem przykładu maila,

- sprawdzić, czy wiadomość została napisana poprawną polszczyzną (98% phishingu pochodzi z translatora, który ma problemy z polskim językiem).

Nie każdy phishing od razu wyrządza szkody. Nie każdy phishing jest również łaskawy, ponieważ powodzenie próby wyłudzenia danych zależy wyłącznie od nas. W tym konkretnym przypadku sfałszowany ekran logowania do panelu miał za zadanie jedynie zwiększyć wiarygodność całego procesu.

Kliknąłem/am w link…. co dalej?

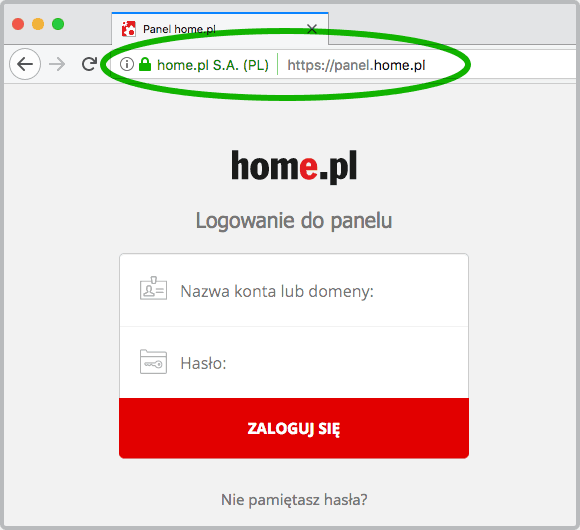

Phishing stara się sfałszować nie tylko wiadomość od danej firmy, ale również jej rozwiązania techniczne tj. logowanie do panelu. Pewnych rzeczy jednak nie da się oszukać. Jedną z nich jest adres WWW strony z logowaniem, który w przypadku home.pl korzysta z szyfrowanego, bezpiecznego połączenia i certyfikatu SSL z wyświetlaną nazwą firmy. Dzięki temu masz pewność, że logujesz się na prawidłowej stronie WWW. Certyfikat SSL z nazwą firmy wydawany jest tylko zweryfikowanym podmiotom. Uzyskanie takiego efektu przez cyberprzestępcę jest nieosiągalne. Wniosek? Zawsze sprawdzajmy docelowy adres w przeglądarce.

Zjawisko phishingu jest powszechne

Oszustwa internetowe rozpoczęły się kilkanaście lat temu, w przypadku phishingu zawsze polegały na wyłudzeniu konkretnych informacji. Liczba incydentów związana z kradzieżą tożsamości czy zawirusowaniem komputerów rośnie z każdym miesiącem. Według raportu Symantec codziennie dokonywanych jest około 400 ataków (stan na 2017 rok) z próbą podszycia się pod prawdziwe firmy i niewiele wskazuje na to, aby cyberprzestępcy zaprzestali tego typu działań.

Równie ciekawą statystyką pochwalić się może firma Kaspersky, która poinformowała, że w 2 kwartale 2017 roku zablokowała ponad 46 milionów prób wejścia na strony phishingowe przez nieświadomych użytkowników. To pokazuje, że oszuści wciąż są na dobrej pozycji i niezbędne jest edukowanie z zakresu bezpieczeństwa w sieci. Nawet stosunkowo słaba skuteczność phishingu jest w stanie zagwarantować oszustom dostęp do cennych danych.