Od czasu rozpoczęcia wojny w Ukrainie zauważa się w Polsce zwiększoną aktywność cyberprzestępców. Jedną z ostatnio obserwowanych metod ich działania jest atak phishingowy z wykorzystaniem mechanizmu BITB (ang. Browser In The Browser).

Na czym polega atak BITB?

Atak zaczyna się od maila phishingowego (sprawdź, czym jest phishing), mogącego kierować np. do fałszywej strony panelu logowania do poczty e-mail lub fałszywej strony panelu klienta/użytkownika. Na stronie otwiera się dodatkowe okno przeglądarki, w którym widnieje np. prawidłowy adres strony lub podstawiony właściwy adres naszej poczty e-mail. Jednak adres strony w tle pozwala wywnioskować, że witryna i dodatkowe okno przeglądarki są podejrzane i nie należy podawać na nich swoich danych.

Oto przykład próby oszustwa z wykorzystaniem mechanizmu Browser In The Browser (BITB) kierowanej do użytkowników Facebooka:

Z czego wynika skuteczność ataku?

To przede wszystkim efekt dodania okna z oficjalnym adresem domeny znanego serwisu – może to być Facebook, ale także Google, Netflix czy konto Microsoft (i wiele innych). Użytkownik jest w stanie uwierzyć, że rzeczywiście loguje się do prawdziwego serwisu celem dodatkowej autoryzacji.

W rzeczywistości „wyskakujące” okno nie jest oknem, a jedynie sprytnie zaprojektowanym elementem tej samej strony – pole z adresem URL jest niczym innym jak wklejonym obrazkiem. Użytkownik wpisując w nim dane (np. login, hasło), przesyła je do cyberprzestępców.

Jak wygląda mail phishingowy z atakiem metodą BITB?

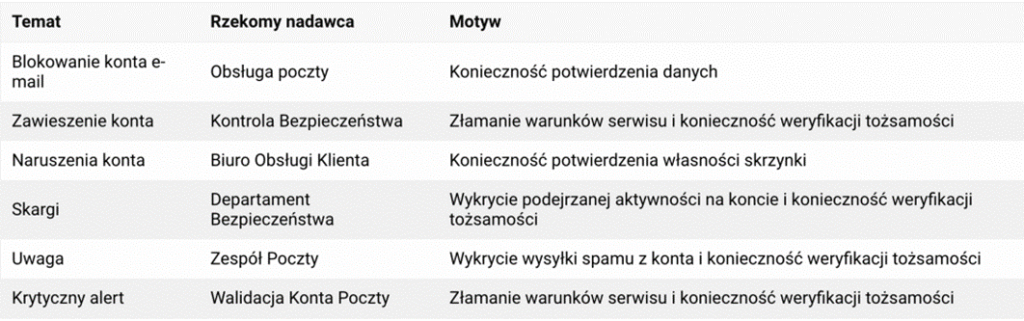

Przykładowe tematy e-maili phishingowych powiązanych z atakami metodą BITB oraz nazwy nadawców podajemy za CERT Polska:

Uczulamy wszystkich internautów, w tym Klientów home.pl, aby byli czujni i sprawdzali nadawców wiadomości oraz adresy i certyfikaty SSL stron, do których są kierowani.

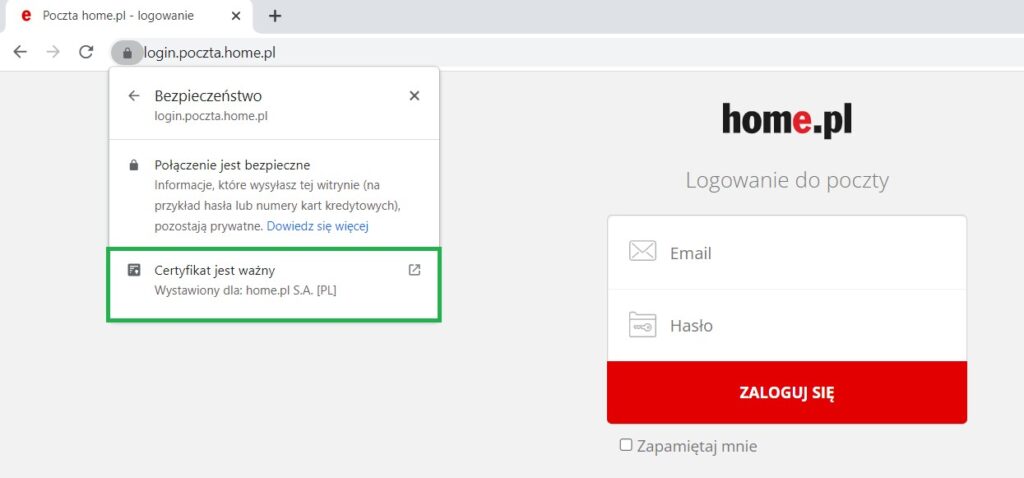

Prawidłowy adres panelu klienta home.pl to https://panel.home.pl/, a poczty home.pl: https://login.poczta.home.pl/.

Informacje o certyfikacie SSL przypisanym do danej firmy można znaleźć po kliknięciu na ikonę kłódki przy adresie w przeglądarce i przejściu do jego szczegółów. Przykład certyfikatu SSL dla home.pl prezentujemy na obrazku poniżej:

Jednocześnie informujemy, że home.pl nie blokuje kont e-mail. Nasi Klienci nie powinni się więc spodziewać wiadomości o zablokowaniu skrzynek. Ze względów bezpieczeństwa zdarzają się blokady dostępu do panelu klienta home.pl. W takich przypadkach rekomendujemy skontaktowanie się z nami i wyjaśnienie sprawy: https://pomoc.home.pl/kontakt. Prosimy także o kontakt w sytuacji, gdy zauważona zostanie próba podszywania się pod home.pl.

Jak obronić się przed atakiem BITB?

Ataki BITB są coraz częstsze i docierają do różnych użytkowników – tych bardziej świadomych zagrożeń w internecie, jak i mniej aktywnych oraz doświadczonych. Co ważne, tu każdy może być celem ataku, albowiem cyberprzestępcy działają z dużym zasięgiem. Potencjalną ofiarą może się stać Twój znajomy, kolega z pracy, rodzice, a nawet dzieci.

Jak się przed tym uchronić? Zastosuj się do podstawowych metod:

- Do każdej próby „dodatkowej” weryfikacji poprzez podanie loginu i hasła podchodź z dystansem i na chłodno – atak BITB zaczyna się od podejrzanej wiadomości email, nie klikaj w nią pochopnie.

- Podziel się tym artykułem z innymi (np. na grupie, na Messengerze, poprzez maila). Czytając go już wiesz, jak się obronić, ale może jest ktoś obok Ciebie, kto nie ma takiej wiedzy. Na pewno sprawisz, że poczuje się bezpiecznie.

- Uświadamiaj o zagrożeniach. Nie wszystko w internecie jest robione w dobrej intencji. Niestety.

- Jeżeli punkty 1, 2 i 3 nie wyczerpią tematu, to zawsze możesz posiłkować się antywirusem z modułem antyphishingowym. Nowoczesne aplikacje do ochrony blokują automatycznie dostęp do takich stron i zmniejszają ryzyko wycieku danych.

Stopnie alarmowe, które obowiązują w Polsce

Przypominamy, że pomimo trwającej od kilku miesięcy wojny w Ukrainie, na terenie całej Polski obowiązują cały czas stopnie alarmowe BRAVO oraz Charlie CRP (dotyczący cyberbezpieczeństwa). Z początkiem sierpnia zostały one przedłużone do końca tego miesiąca, ale wysoce prawdopodobne jest, że zostaną – tak jak poprzednio – automatycznie przedłużone na kolejne miesiące.

Tutaj możesz dowiedzieć się o nich więcej: Stopnie alarmowe CRP – co oznaczają?