Czy opieranie bezpieczeństwa cyfrowego w firmie na jednym rozwiązaniu (np. antywirusie) jest w pełni wystarczające? Współczesny e-świat stawia przed przedsiębiorstwami kolejne wyzwania, które wynikają z nieustannej ewolucji gospodarki i jej transformacji w kierunku e-gospodarki. To sprawia, że na horyzoncie pojawiają się kolejne problemy związane z działalnością cyberprzestępców oraz błędami ludzkimi przy użytkowaniu np. biurowego oprogramowania. Jak w tej sytuacji zwiększyć bezpieczeństwo firmy w internecie? Sprawdź, jak pomoże Ci w tym idea Zero Trust.

Na czym polega idea Zero Trust?

Każda firma, która podłącza się do internetu i korzysta z sieciowej komunikacji oraz cyfrowych usług jest potencjalnym celem ataku ze strony hakerów lub innych zagrożeń. Zanim jednak wpadniesz w panikę i odłączysz kabel internetowy od urządzenia, weź pod uwagę fakt, iż wiele zagrożeń czyha na Ciebie także w rzeczywistości np. gdy jedziesz samochodem po ulicy. Jak ich unikać? Właśnie ograniczaniem zaufania względem innych kierowców.

Tak samo jest w świecie IT, gdzie specjaliści od bezpieczeństwa internetowego są zgodni, iż wprowadzenie odpowiedniej polityki ochrony urządzeń i zasobów wewnętrznych jest rozsądnym rozwiązaniem, zwłaszcza w firmach zatrudniających kilkanaście lub więcej osób.

Idea Zero Trust (Zerowe Zaufanie) jest właśnie taką odpowiedzią na współczesne zagrożenia internetowe, które mogą przybrać różnorodną formę. To filozofia, która wymaga holistycznego podejścia do architektury informatycznej firmy, na którą składa się m.in. zarządzanie elektronicznymi tożsamości pracowników, dostępami do wybranych aplikacji i zasobów oraz weryfikacją.

Hasło „weryfikacja” w polityce Zero Trust jest użyte nie bez powodu.

W ramach tej idei mówi się, że absolutnie każdy dostęp do zasobów firmowych powinien być traktowany jako potencjalne niebezpieczny. Zamiast zaufania do pracowników mamy jego brak. W myśl zasadny „nie ufam, tylko weryfikuję”, każdy użytkownik powinien być traktowany jako nieznany do momentu potwierdzenia swojej tożsamości.

Przeczytaj również: Jak konfigurować kilka komputerów jednocześnie za pomocą Anydesk?

Jakie elementy mogą wejść w skład koncepcji Zerowego Zaufania?

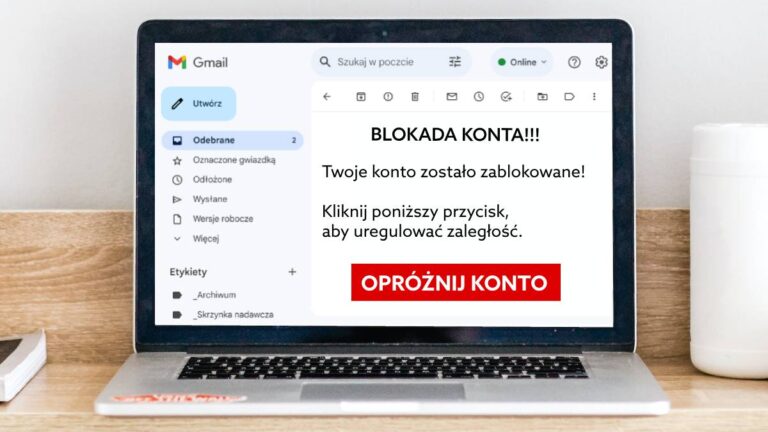

Opis idei Zerowego Zaufania (Zero Trust) wydaje się bardzo stanowczy, ale w gruncie rzeczy… musi taki być. W nieustannie rozwijającym się świecie cyfrowym zagrożenia mogą mieć swoje źródło na zewnątrz (hakerzy), jak i wewnątrz (nieumyślne działania pracownika), dlatego też odpowiednie procedury udzielania dostępów powinny być spójne dla wszystkich grup użytkowników.

Co składa się na politykę firmowego bezpieczeństwa w ramach modelu Zero Trust?

- Cykliczna weryfikacja tożsamości użytkowników – bez względu na to, z jakich aplikacji korzysta Twoja firma, musisz upewnić się, że logowanie do nich odbywa się za pomocą osobnych loginów, hasłem a także uwierzytelniania dwuskładnikowego (2FA), a nawet wieloskładnikowego (MFA).

- Minimalne poziomy dostępu – wg polityki Zerowego Zaufania dostęp do aplikacji i innych zasobów powinien być skonfigurowany z minimalną liczbą dostępnych danych. Rozszerzenie dostępów musi być również uargumentowane. Dla przykładu firma korzystająca z platformy CRM powinna utworzyć różne poziomy widoczności danych dla handlowców oraz analityków itd.

- Rozproszona sieć z mikrosegmentacją – idea Zero Trust mówi również o tym, że aktywa sieciowe w firmie powinny być rozproszone, aby ewentualny atak nie zdezorganizował pracy u wszystkich pracowników jednocześnie. Może to dotyczy utrzymywania danych w kilku niezależnie od siebie pracujących platformach, jak również doboru odpowiedniego oprogramowania do danej grupy użytkowników.

- Praca w trybie potencjalnego zagrożenia – koncepcja wymaga, aby do kwestii bezpieczeństwa internetowego podejść skrupulatnie, nieustannie monitorując zasoby i procesy, z uwzględnieniem scenariusza, iż w każdym momencie może wydarzyć się coś złego.

Jakie są korzyści wprowadzenia w firmie modelu Zero Trust?

Czy wprowadzenie w firmie schematu Zerowego Zaufania jest czasochłonne i kosztowne? Jest w tym dużo prawdy, aczkolwiek warto sobie uzmysłowić, że potencjalne straty wynikające z niedopatrzenia i błędów bezpieczeństwa mogą kosztować przedsiębiorstwo nie tylko setki tysięcy lub miliony złotych, ale również wpływają na zaufanie do marki.

Liczby idące za potencjalnymi wyciekami danych są przerażające. Według raportu „Cost of a Data Breach Report 2023” firmy IBM średni koszt incydentu tego typu wyniósł w 2023 roku aż 4,45 miliona dolarów!

Oparcie działalności na modelu Zero Trust jest więc pewnego rodzaju polisą ubezpieczeniową dla przedsiębiorstwa, ponieważ:

- buduje fundament cyberbezpieczeństwa poprzez stosowanie dobrych praktyk tj. wieloetapowe logowanie do aplikacji, cyklicznie zmiany haseł, konfiguracja minimalnych uprawnień z dostępami.

- zmniejsza ryzyko złamania procedur bezpieczeństwa, ponieważ wszyscy użytkownicy objęci są podobnymi zasadami,

- ogranicza zagrożenia bez względu na rodzaj urządzeń i systemów operacyjnych, z których korzystają pracownicy,

- minimalizuje straty w momencie odnotowania incydentu u użytkownika lub na danym urządzeniu.

Biorąc powyższe czynniki pod uwagę możemy śmiało stwierdzić, że w dużej firmie realizacja idei Zero Trust powinna być jedną z kluczowych w kontekście zapewnienia bezpieczeństwa.

Koncepcja Zero Trust na przykładzie aplikacji do zdalnego pulpitu

Kluczowym do zrozumienia faktem przy obmyślaniu strategii Zero Trust w firmie jest ten, który mówi, że nie ma jednego, kompleksowego rozwiązania do rozwiązania wszystkich problemów.

Dlatego też owe zagadnienie jest niezwykle wymagającym projektem, które trafia na wiele oczywistych przeszkód tj. strach użytkowników przed „nowym”, organizację szkoleń, analizę i monitorowanie systemów oraz kompleksowość stosowanych technologii.

Bardzo często zaleca się, aby stosować w firmie narzędzia, które są domyślnie projektowane pod kątem polityki Zero Trust.

Wskazówka – pamiętaj, aby nie ufać usługom i oprogramowaniu, które promowane są oznakowaniem typu „spełnia wymagania Zero Trust”. Skup się na poszczególnych funkcjonalnościach, które mogą wpisać się w realizację tej strategii.

Na poniższym przykładzie wyjaśniamy, jak poszczególne elementy aplikacji do zdalnego pulpitu (bardzo przydatnej w czasach pracy zdalnej) ułatwiają administratorom nadzorowanie dostępem do zasobów dowolnego urządzenia firmowego. Na warsztat wzięliśmy opcje dostępne w popularnym oprogramowaniu Anydesk, które znajdziecie m.in w ofercie home.pl.

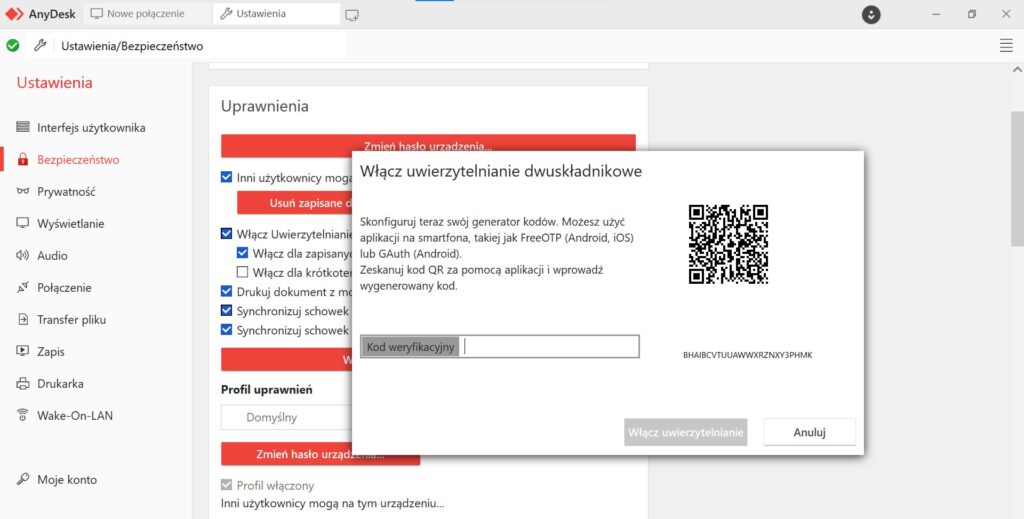

Dwuetapowa weryfikacja użytkownika

Podstawowy element weryfikujący, czy do danego urządzenia podłącza się prawidłowy użytkownik, jest w Anydesk powszechnie znany. Każdy pracownik może skonfigurować aplikację mobilną na smartfonie, dzięki której potwierdzi uruchomienie sesji zdalnej ze skonfigurowanym wcześniej urządzeniem (komputerem stacjonarnym, laptopem lub smartfonem).

Aktywacja 2FA w Anydesk doskonale wpisuje się w politykę Zerowego Zaufania, ponieważ blokuje dostęp dla osób nieuprawnionych.

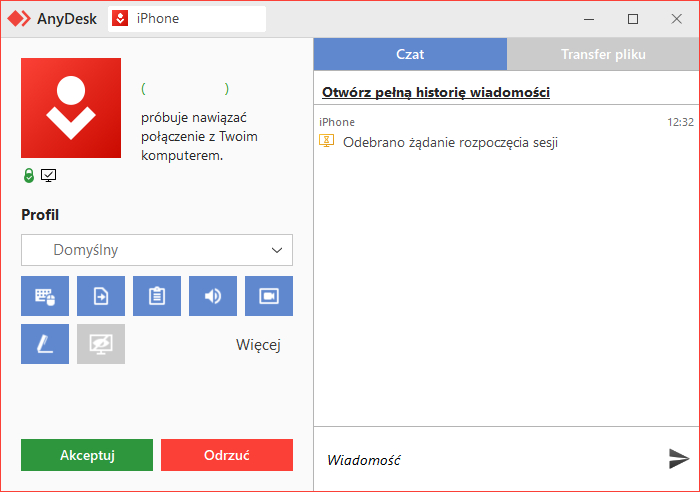

Minimalny poziom uprawnień

Przy każdym połączeniu ze zdalnym urządzeniem odbiorca wyznacza minimalny poziom uprawnień, tak aby obsługujący go informatyk lub administrator nie miał dostępu do schowka lub dźwięku systemowego.

Uprawnienia te można oczywiście modyfikować w razie potrzeby, aczkolwiek to odbiorca połączenia ma wpływ na to, jakie operacje na urządzeniu może wykonać za pomocą zdalnego połączenia druga osoba.

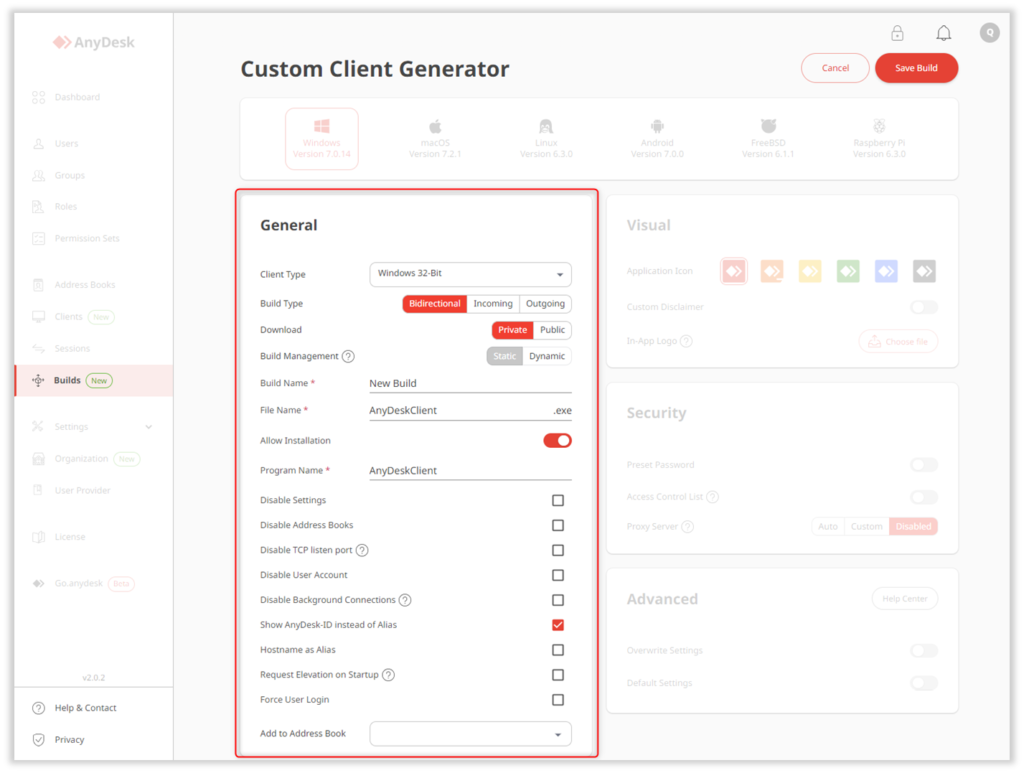

Mikrosegmentacja aplikacji

Aby zwiększyć bezpieczeństwo organizacji w ramach połączeń zdalnych warto skonfigurować oddzielne wersje Anydesk dla danej grupy pracowników. W planach Standard, Advanced i Ultimate administrator może „zbudować” indywidualną kompilację, która będzie posiadać limitowany zestaw opcji. W ten sposób już na wstępie minimalizujemy ryzyko niepowołanych działań z wykorzystaniem klienta Anydesk oraz pulpitu zdalnego.

Monitorowanie i analiza połączeń

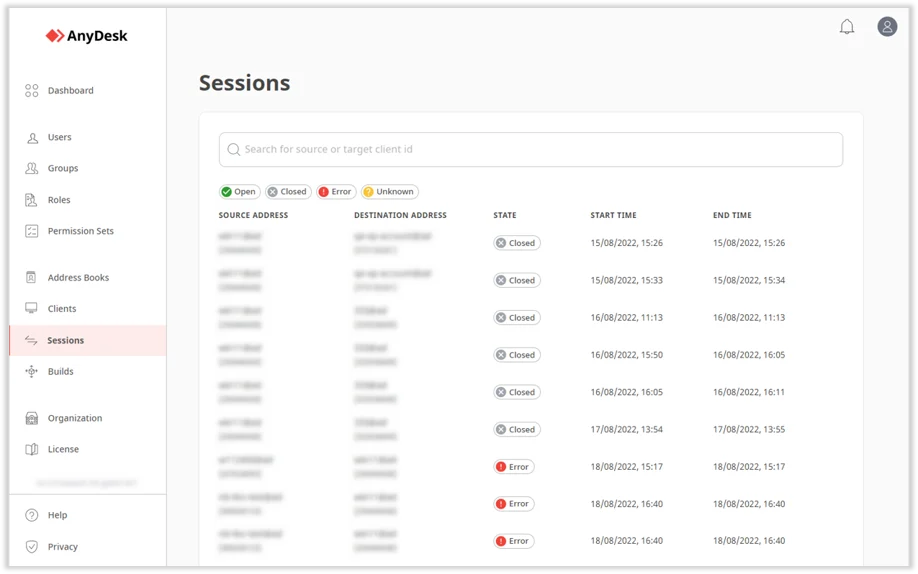

Jednym z elementów polityki Zero Trust jest monitorowanie procesów i możliwych zagrożeń. Anydesk w wersji biznesowej zdecydowanie ułatwia pracę w tej kwestii ponieważ posiada wbudowany panel do monitorowania wszystkich sesji zdalnych – otwartych, zamkniętych, zakończonych błędami lub po prostu nieodebranych.

Co więcej, po kliknięciu w szczegóły administrator zweryfikuje, jacy dokładnie użytkownicy nawiązali między sobą zdalne połączenie.

Czy wprowadzenie polityki Zero Trust jest konieczne?

Zero Trust nie jest wymogiem prawnym, a jedynie filozofią i schematem działania, który ma doprowadzić do minimalizacji ryzyka występowania incydentów bezpieczeństwa cyfrowego w firmach. Warto przy tym wspomnieć, że wielu dostawców nowoczesnych rozwiązań IT tj. Anydesk, wspiera jak najbardziej taką ideę i udostępnia odpowiednie funkcjonalności wpisujące się w cały mechanizm „zerowego zaufania”.

Dlatego budując od podstaw bezpieczeństwo informatyczne w przedsiębiorstwie wybieraj takie aplikacje, które oferują szeroką ochronę użytkowników, z uwzględnieniem procedur związanych m.in. z dwuetapowym uwierzytelnianiem.

Jeśli chcesz poznać więcej zalet aplikacji Anydesk w zakresie konfiguracji bezpiecznych, zdalnych sesji, odwiedź naszą stronę https://home.pl/anydesk lub skontaktuj się z naszym specjalistą.