Przynajmniej 8 znaków, dodany wykrzyknik oraz wielka i mała litera – tak najczęściej wyglądają wskazówki dotyczące tworzenia mocnego hasła do aplikacji lub konta pocztowego. Czy rzeczywiście porady mające na karku kilka lat są aktualne także dzisiaj? Czasy się zmieniają, przestępcy w internecie nie próżnują, a użytkownicy zdają się popełniać ciągle te same błędy i szukają potem metody na odzyskanie dostępu. Jak dzisiaj prezentują się metody na konfigurowanie i przechowywanie bezpiecznych haseł?

Dlaczego musisz chronić swoje hasła?

Hasło jest jedną ze składowych, które umożliwiają dostęp do ważnych danych. Mogą to być na przykład wiadomości email, bazy danych z listą klientów, profile w mediach społecznościowych i inne konta lub aplikacje.

Ujawnienie (tzw. kompromitacja) hasła sprawia, że jako nieświadomy użytkownik lub administrator możesz przyczynić się do wyrządzenia szkód finansowych oraz kradzieży tożsamości innych ludzi. Sprytny cyberprzestępca wykorzysta bowiem ten przypadek do wykonania dalszych kroków np. kontaktu z Twoją rodziną lub znajomymi, aby wyłudzić pieniądze.

Należy również pamiętać o tym, że na firmowych kontach email przechowujemy często zapisane załączniki zawierające skany dokumentów, umów itp. Ujawnienie zapisów może spowodować nałożenie kar pieniężnych. Sam incydent (bez względu na skalę) powinien zostać bezzwłocznie zgłoszony do Prezesa Urzędu Ochrony Danych Osobowych oraz zespołu CERT Polska.

Jak są łamane hasła do kont?

To, jak złamane zostanie dane hasło, bardzo często zależy od zastosowanej metody. Użytkownik może nie być nawet świadomy, że ktoś uzyskał dostęp do jego zasobów. Jak przestępcy

Ataki brute force

Wyobraź sobie sytuację, w której w ciągu kilku sekund bot internetowy próbuje zalogować się na Twoje konto kilkadziesiąt lub nawet kilkaset razy. Tak intensywne i agresywnie działanie w krótkim czasie nosi znamiona ataku siłowego, czyli brute force.

Nie jest to czynność, którą jest w stanie samodzielnie wykonać człowiek. Metoda ta przyjmuje zasadę, iż dane logowania będą odgadywane do skutku. Tego typu ataki są często blokowane przez odpowiednie filtry na serwerach, aby zapobiec także przeciążeniu aplikacji oraz sprzętu.

Wycieki danych

Nasz cyfrowy ślad może być widoczny w wielu miejscach i nie zawsze mamy wpływ na to, co się z nim dzieje. Wynika to ze zróżnicowania naszych czynności: rejestrujemy konta w social media, dokonujemy zakupów w popularnych sklepach lub platformach ecommerce, logujemy się do poczty przez przeglądarkę itp.

Wskazówka: posiadasz własną stronę WWW? Jednym z czynników zmniejszających ryzyko wycieku danych jest stosowanie certyfikatu SSL dla własnej domeny. Certyfikat szyfruje połączenie, dzięki czemu wszystkie loginy i hasła są praktycznie niemożliwe do przechwycenia.

Cyberprzestępcy wychodzą więc z założenia, że jeśli przechwycą bazę danych z informacjami o użytkownikach w jednym miejscu, to te dane będą wykorzystane do złamania dostępów gdzie indziej. Przykładowo – jeśli dany sklep internetowy przechowywał adresy email i hasła w przechwyconym pliku tekstowym, to mogą też posłużyć do zalogowania się na konta w social media tych użytkowników.

Hasła zapisywane na kartce

Wszystko, co zapisujesz w fizycznej, widocznej formie może być sfotografowane, nagrane lub po prostu zapamiętane przez postronne osoby znajdujące się w Twoim otoczeniu. Uważasz, że Tobie to nie grozi?

Wystarczy chwila nieuwagi, tak jak w przypadku komisarza brazylijskiej Policji, który w 2014 roku podczas wywiadu ujawnił przypadkowo dane dostępowe do sieci WiFi. Sprytny haker mógłby to wykorzystać do włamania i przechwytywania np. ważnej korespondencji.

Podobieństwo haseł

Wielu użytkowników uważa, że zmiana hasła na nowe, ale z dodanym nową cyferką lub znakiem specjalnym zabezpieczy konto. Nic bardziej mylnego. AlaMaKota2024 jest niemal tak samo słabe jak AlaMaKota2025. Podobieństwo ze starym hasłem to jeden z filarów, na których opiera się zresztą przywołany wyżej atak typu brute force.

Jak tworzyć i przechowywać hasła – nowe standardy

Co kilka lat pojawiają się nowe zalecenia związane z bezpieczeństwem internetowym, wynikające ze zmieniających się trendów w sieci. w sierpniu 2024 roku amerykańska agencja National Institute of Standards and Technology (NIST), opracowała nowy zestaw porad dotyczących cyfrowej higieny oraz konfiguracji haseł, które są wciąż problemem dla użytkowników.

Wnioski płynące z opublikowanego dokumentu są o tyle ciekawe, że (przynajmniej w kilku przypadkach) zdają się przeczyć wcześniejszym, rozpowszechnianym podczas szkoleń zaleceniom.

Jakie wskazówki warto wziąć pod uwagę tworząc i przechowując hasła?

Długość hasła ważniejsza niż jego złożoność: to chyba jedna z kluczowych zmian w zaleceniach. Instytut określił, że hasło powinno zawierać minimum 8 znaków, aczkolwiek zarekomendował, aby firmy i użytkownicy prywatni stosowali politykę bezpieczeństwa dostosowaną do przynajmniej 15 znaków. Co ciekawe, badacze wskazują, że dodawanie znaków specjalnych wcale nie musi zwiększać poziomu ochrony hasła.

Zalecenia dotyczące menadżera haseł: NIST rekomenduje używanie narzędzi, które ułatwiają generowanie unikalnych haseł i zapisywanie ich w bezpiecznej, zaszyfrowanej formie. W ten sposób użytkownicy unikną powielania tych samych danych na różnych kontach.

Wskazówka – menadżer haseł to jedna z funkcji, która jest dostępna w nowoczesnych, sprawdzonych antywirusach. Można w ten sposób zwiększyć nie tylko poziom ochrony komputera, ale też zabezpieczyć swoje hasła.

Częstotliwość zmiany hasła: kilka lat temu zalecano, aby swoje hasła regularnie zmieniać raz na 3-6 miesięcy. Nowy raport NIST z kolei odchodzi od tego trendu na rzecz resetowania hasła tylko przy wykryciu tzw. kompromitacji (wycieku). Jako powód badacze wskazują na złe nawyki użytkowników, którzy przy zmianach haseł wracają do starych, łatwych do złamania kombinacji. Aktualnie rekomenduje się zmianę raz na 12 miesięcy.

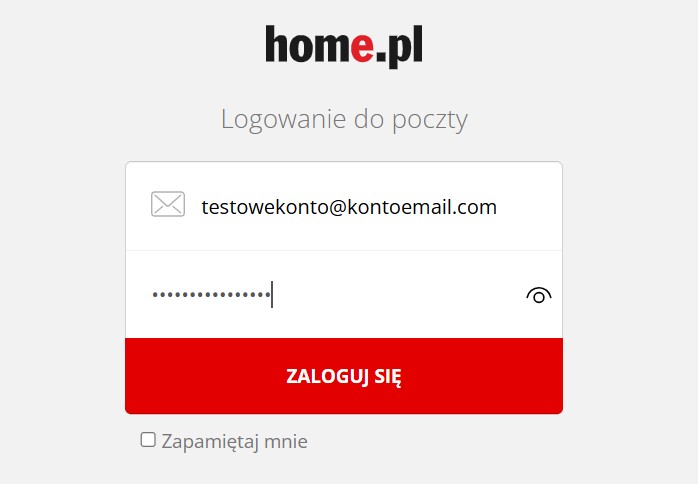

Ukrywanie haseł na ekranie: do tej pory firmy zalecały, aby pracownicy nie używali opcji wyświetlania hasła w przeglądarce (funkcja ta wygląda jak ikona oka w odpowiednim polu), ale według nowych wytycznych nie jest to już konieczne. Dzięki temu użytkownicy rzadziej popełniają błędy, które doprowadzają do stresu i nadmiernego użycia resetu hasła. Taką funkcję znajdziesz m.in. na poczcie home.pl.

Wyłączenie wskazówek lub podpowiedzi: wiele systemów oraz mechanizmów logowania posiada wbudowaną opcję podpowiedzi dla haseł, które były konfigurowane przez samych użytkowników. Poprawna odpowiedź na pytanie o imię psa, tytuł ulubionego filmu lub nazwisko panieńskie matki przybliżały użytkownika do poznania właściwej kombinacji. Wg badaczy z instytutu NIST, używanie takich opcji jest poważnym zagrożeniem, ponieważ wiele informacji o wybranej osobie można pozyskać np. z mediów społecznościowych.

Blokowanie przy nieudanej autoryzacji: NIST zaleca, aby firmy oferujące lub korzystające z aplikacji logujących do systemów wewnętrznych posiadały mechanizm blokady po kilku nieudanych próbach.

Wieloskładnikowe uwierzytelnianie (MFA): Zastosowanie wieloskładnikowego uwierzytelnienia wzmocni bezpieczeństwo, wymagając od użytkownika dodatkowego potwierdzenia tożsamości np. za pomocą aplikacji z generowaniem tymczasowych kluczy (tokenów).

Wskazówka: przykładem dodatkowej ochrony konta jest dwuskładnikowe uwierzytelnianie do panelu klienta home.pl (2FA).

Co zrobić, gdy hasło zostanie ujawnione?

Powyższe zalecenia mają w swoim zamierzeniu doprowadzić do sytuacji, w której złamanie, wyciek lub ujawnienie jednego hasła nie będzie rodzić ryzyka nieautoryzowanego dostępu do większej liczby kont. Bezpieczne przechowywanie, odpowiednia higiena haseł (na przykład – brak powrotu do wcześniejszej konfiguracji) ma wymusić na użytkownikach rezygnację z dotychczasowych metod zapisywania danych.

A jest o co walczyć. Wg statystyk od firmy Bitwarden aż 34% haseł zapisywanych jest wciąż na kartkach papieru, a 44% nie spełnia nowych standardów bezpieczeństwa. 23% użytkowników w organizacjach nie korzysta również z formy dodatkowego uwierzytelniania 2FA. Jeśli dołożymy do tego fakt, że najpopularniejsze hasła na świecie to 123456, qwerty oraz password to otrzymamy gotowy przepis na katastrofę w postaci tysięcy złamanych dostępów.

Wytyczne z instytutu NIST mówią również, że firmy powinny opracować stosowne procedury uwzględniające incydenty bezpieczeństwa u pracowników. Wśród nich są m.in. wymuszone resety hasła oraz porównania haseł do list z powszechnie stosowanymi kombinacjami. To zadanie jest szczególnie ważne dla przedsiębiorstw z branż i gałęzi gospodarczych, uznanych za krytyczne w wyniku nowego rozporządzenia NIS 2.