Poczta elektroniczna jest wciąż najczęściej używanym narzędziem do wymiany korespondencji w firmie. I choć kojarzy się ona najczęściej ze zwykłym pisaniem wiadomości i jej wysyłką do kontrahenta lub klienta, to sama technologia umożliwia cyberprzestępcom i oszustom podszywanie się pod wybrane adresy (mimo, że fizycznie nie mają do nich dostępu). Jeżeli otrzymałeś/aś wiadomość z teoretycznie własnego adresu email o podejrzanej treści – prawdopodobnie padłeś/aś ofiarą spoofingu lub phishingu. Sprawdź, jak funkcja DKIM minimalizuje ryzyko podszycia się pod Twój email.

Na czym polega spoofing w mailach?

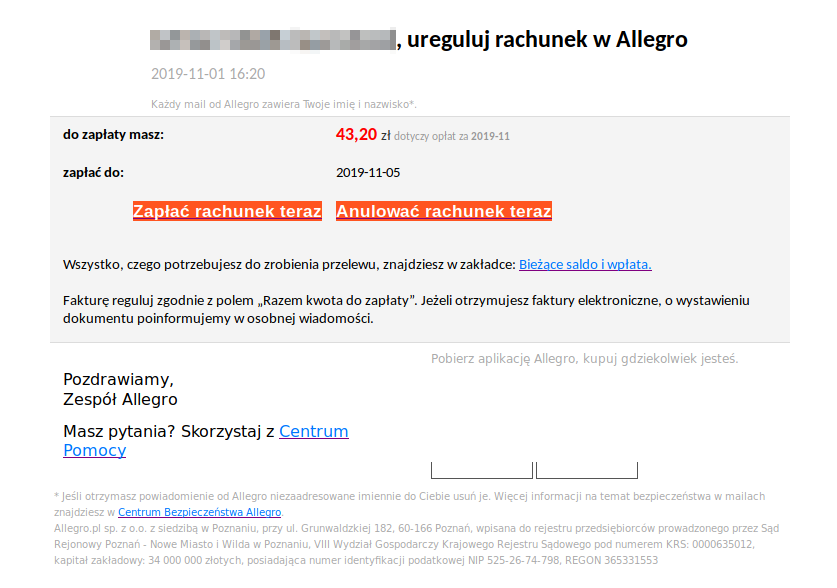

Zjawisko spoofingu email polega przede wszystkim na podszywaniu się pod nadawcę, z wykorzystaniem charakterystycznych dla niego informacji zawartych w treści. Winnym tego stanu rzeczy jest nagłówek wiadomości email, którym oszust może manipulować w zakresie konfiguracji adresu w polu „Od:”. Z uwagi na fakt, że duża część internautów nie weryfikuje pełnego nagłówka w aplikacjach pocztowych, metoda ta jest regularnie wykorzystywana do przeprowadzania ataków, również takich, których celem jest pozyskanie wrażliwych danych (tzw. phishing).

Warto pamiętać, że sama struktura wiadomości email jest nieco bardziej złożona niż może się to wydawać na pierwszy rzut oka. Można ją podzielić na 3 obszary:

- Koperta SMTP – która identyfikuje nadawcę oraz odbiorcę wiadomości. Zawiera ona pole Od: (MAIL FROM) oraz Do: (pole to nazywa się RCPT TO).

- header (nagłówek) – w tej części zawierane są już bardziej szczegółowe dane tj. dane adresata, data, temat, adres serwera oraz adres IP.

- body – to już właściwa część maila, którą widzisz na swojej skrzynce pocztowej.

Spoofing to efekt niedoskonałości protokołu SMTP, m.in. możliwości modyfikacji informacji z koperty, które mogą się różnić od danych z nagłówka. Po prostu informacja z pola „Od” może zawierać dowolne dane adresowe/nadawcy.

Jakie zagrożenia mogą wynikać ze spoofingu?

Spoofing email to groźna broń, która jest używana do wysyłki spamu i próby wyłudzenia danych drogą mailową. W dużej mierze skuteczność takiego ataku zależy od świadomości samego użytkownika. Dlatego miej na uwadze, że wiadomości zawierające prośby o:

- login, hasło

- identyfikatory kont np. numery klienta

- wrażliwe dane tj. numer karty bankowej

- dopłatę do faktury/przesyłki w postaci kodu autoryzującego

- reset hasła

są najczęściej próbami wyłudzenia od użytkowników informacji. Absolutnie, pod żadnym pozorem nie stosuj się do poleceń w tego typu wiadomościach. Jeżeli masz jakiekolwiek wątpliwości – skontaktuj się z firmą, od której „rzekomo” otrzymałeś/aś maila i potwierdź wiarygodność korespondencji.

Jak zabezpieczyć swoją pocztę email w domenie?

Niestety, jeżeli Twoja firma korzysta z poczty elektronicznej, to również jest narażona na spoofing i ataki. W efekcie wiarygodność Twojej organizacji może zostać umniejszona, a bezpieczeństwo Twoich klientów zagrożone. Jak zabezpieczyć swoją domenę przed wykorzystaniem jej przez cyberprzestępców w korespondencji email? Już dziś, teraz, po przeczytaniu tego artykułu aktywuj wsparcie dla rekordu SPF oraz DKiM.

Zabezpieczenie domeny rekordem SPF

SPF to protokół, którego celem jest weryfikacja tożsamości nadawcy konkretnej domeny. Rekord korzysta z tekstu (tzw. rekord TXT) i polega na skonfigurowaniu adresu IP (lub adresów) uprawnionych do wysyłki wiadomości email.

Jak wygląda przykładowy rekord SPF?

v=spf1 ip4:79.127.122.15 a mxPowyższy zapis rekordu mówi, że do wysyłki wiadomości z domeny potrzebny jest serwer z adresem IP 79.127.122.15. Jeżeli wysyłający używa go to serwer pocztowy odbiorcy przyjmie wiadomość i przesunie ją na skrzynkę użytkownika. Jeżeli wysyłka następuje z innego serwera, wówczas wiadomość zostanie odbita/zablokowana.

Przy konfiguracji rekordu SPF warto pamiętać o jednej, ważnej kwestii. Jeżeli korzystasz z panelu pocztowego operatora (np. poczta.home.pl) to w rekordzie SPF powinieneś uwzględnić adres IP swojego hostingu. Jeżeli korzystasz z zewnętrznych aplikacji pocztowych – wiadomość jest wysyłana z użyciem adresu IP Twojego urządzenia (zawierającego adres IP operatora Twojej sieci internetowej). Adres ten może być dynamiczny i regularnie zmieniany przez administratora ISP.

SPF jest podstawowym zabezpieczeniem poczty, jednakże służy on wyłącznie do weryfikacji adresu podanego w polu „MAIL FROM”. Sam nagłówek wiadomości wciąż może być podatny na modyfikacje ze strony oszustów.

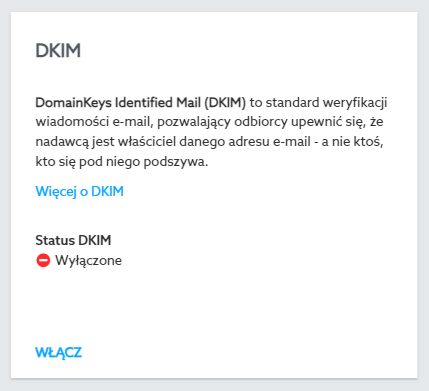

Zabezpieczenie DKIM w domenie

Funkcja DKiM jest już bardziej rozszerzonym zabezpieczeniem poczty przed podszywaniem się pod Twój email. W odróżnieniu od wspomnianego rekordu SPF korzysta z szyfrowanego podpisu wiadomości, który potwierdza wiarygodność nadawcy korespondencji. Działanie DKiM polega na generowaniu 2 kluczy kryptograficznych – prywatnego i publicznego – i ich wzajemną weryfikację. Prywatny jest dodawany do wychodzącej wiadomości, natomiast publiczny zawarty jest w konfiguracji domeny (podobnie jak rekord SPF).

Przy wysyłce maila z Twojej poczty dodawany jest podpis cyfrowy, którego zgodność z kluczem publicznym w strefie domeny jest sprawdzana przez docelowy serwer pocztowy. Jeżeli dane są prawidłowe – wiadomość jest przyjmowana na serwerze odbiorcy. Jeśli wiadomość nie zawiera podpisu cyfrowego lub jest on nieprawidłowy, wówczas wiadomość zostanie odrzucona.

Z pewnością dużą zaletą zabezpieczenia DKiM jest użycie szyfrowanych algorytmów, których dzisiaj praktycznie nie można deszyfrować i manipulować ich zawartością. To w dużej mierze wpływa nie tylko na bezpieczeństwo korespondencji, ale również buduje wizerunek profesjonalnej i wiarygodnej firmy.

Aktywacja DKIM w home.pl jest bezpłatna i dostępna dla wszystkich domen znajdujących się na naszych serwerach DNS. Sprawdź, jak włączyć zabezpieczenie przed podszyciem się pod adres email.

Zastanawiasz się nad firmową pocztą email? Przeczytaj również: