Wygląda jak pendrive, a hakerzy go nienawidzą. Klucz U2F to niepozorne urządzenie, ale jego działanie jest niezwykle skuteczne, bo gwarantuje bezpieczne logowanie do kont i usług internetowych. Dlaczego to najlepsza forma weryfikacji wieloetapowej dla każdego użytkownika? Zapoznaj się z zasadami działania kluczy U2F i stosowania ich w popularnych rozwiązaniach biurowych na świecie.

Co to jest klucz U2F?

Klucz bezpieczeństwa U2F to niewielkie urządzenie, za pomocą którego potwierdzasz swoją tożsamość podczas logowania. Jest to forma uwierzytelnienia wieloskładnikowego (2FA) i obecnie uchodzi za jedną z najbezpieczniejszych, zarówno w zastosowaniu biznesowym, jak i prywatnym.

Po wpisaniu loginu i hasła, np. na stronie Facebooka, wykonujesz dodatkowy krok – weryfikujesz stronę i potwierdzasz logowanie za pomocą klucza, który na pierwszy rzut oka wygląda, jak pendrive.

Co sprawia, że klucze bezpieczeństwa U2F są lepszym rozwiązaniem od tradycyjnych kodów SMS i bardzo dobrą alternatywą dla sprawdzonej i również skutecznej metody logowania za pomocą aplikacji uwierzytelniających tj. Microsoft Authenticator?

Jak klucz U2F chroni Cię przed hakerami?

Klucze U2F skutecznie chronią Cię przed hakerami, którzy np. usiłują wyłudzić loginy i hasła za pomocą fałszywych stron internetowych. Jego działanie jest inne od innych rozwiązań uwierzytelniających.

Najprościej mówiąc: Klucz U2F, oprócz potwierdzenia Twojej tożsamości, „sprawdza”, czy strona, na której próbujesz się zalogować, jest prawdziwa. Jeśli klikniesz link od oszusta i zechcesz się zalogować, np. na fałszywej stronie Facebooka, otrzymasz powiadomienie, że jesteś w niewłaściwym miejscu.

Nawet jeśli haker pozyska Twój login i hasło do jakiegoś serwisu, nie zaloguje się na konto bez klucza bezpieczeństwa U2F.

- Tłumacząc bardziej technicznym językiem: Plastikowy klucz U2F bezpiecznie przechowuje klucz prywatny i klucz publiczny (który pozyskuje z konkretnego serwisu). Klucz publiczny jest unikalny dla każdego portalu i nie może być przeniesiony na inne strony. To rozwiązanie uniemożliwia hakerowi skuteczne podszycie się pod witrynę i wyłudzenie od Ciebie danych logowania.

Pamiętaj, że zwykły klucz nie uchroni Cię przed każdym zagrożeniem w sieci. Jednak nawet najtańsze urządzenie ochroni Cię przed popularnym atakiem – phishingiem, czyli próbą wyłudzenia danych.

Rodzaje i podział kluczy U2F

Jeśli zaczniesz zgłębiać temat, szybko przekonasz się, że klucz kluczowi nierówny i wybór odpowiedniego urządzenia będzie zależeć od Twoich indywidualnych potrzeb. Najważniejsze kwestie to metoda łączności i dodatkowe funkcje.

Kształt i sposób połączenia klucza U2F

Do wyboru masz 3 podstawowe opcje:

- USB,

- USB-C,

- Lightning.

Jeśli chcesz używać klucza w powiązaniu z różnymi urządzeniami, nie musisz kupować kilku na raz. Z powodzeniem użyjesz zwykłych przejściówek.

Wybierając klucz dla siebie, spotkasz się również z różnymi wielkościami i kształtami. Urządzenie może mieć kształt pendrive’a lub breloka, który możesz nosić przypięty do kluczy. Zalecane jest oczywiście umieszczenie go w bezpiecznych miejscu, do którego masz dostęp tylko Ty.

Indywidualne funkcje

Przyjrzyj się dodatkowym funkcjom poszczególnych produktów. Zwłaszcza jeśli interesuje Cię ochrona nie tylko przed phishingiem. Przykładowe opcje, którymi warto się zainteresować, to:

- łączność bezprzewodowa za pomocą NFC,

- zabezpieczenie biometryczne (odcisk palca),

- przechowywanie kluczy SSH i PGP,

- opcja logowania do systemu operacyjnego (Windows, macOS, Linux).

Chcesz dodatkowo zminimalizować ryzyko związane z atakiem na Twoje urządzenie? Wybierz odpowiedni antywirus.

Jak używać klucza U2F w internecie?

Decydując się na klucz U2F, zyskujesz dodatkowe urządzenie, które warto chronić przed zgubieniem czy uszkodzeniem. Co prawda, jeśli ktoś nieuczciwy znajdzie Twój klucz, to nic z nim nie zrobi, ponieważ nie odczyta z niego żadnych informacji o Twoich kontach. Jedyne, czego w takich sytuacjach będzie szkoda, to wydanych pieniędzy.

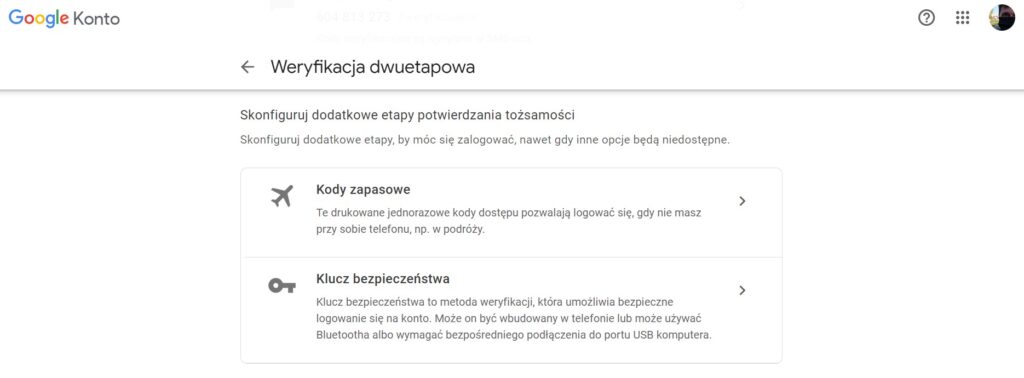

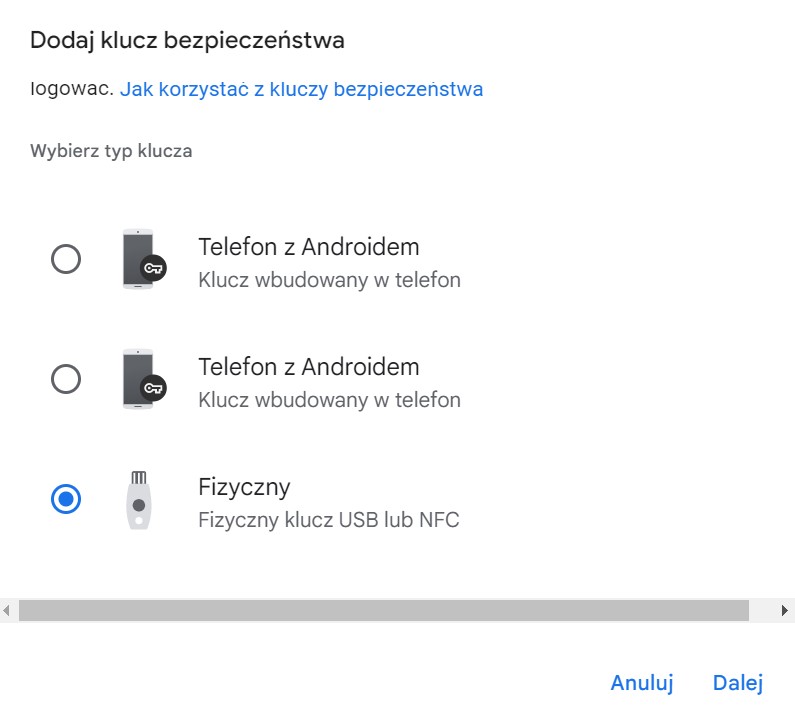

Jak zacząć korzystać z klucza U2F? Jednorazowa czynność to konfiguracja metody uwierzytelnienia logowania kluczem bezpieczeństwa (o serwisach, umożliwiających tę opcję, wspominamy poniżej). Tak to wygląda na przykład na koncie Google.

Czynności bardziej regularne to sam moment logowania do serwisu. Po wpisaniu loginu i hasła portal poprosi Cię o użycie klucza bezpieczeństwa, czyli po prostu włożenie go do portu USB lub przyłożenie do urządzenia (jeśli obsługuje łączność bezprzewodową).

Nie oznacza to, że każda wizyta w serwisie wymusi stosowanie klucza bezpieczeństwa. Możesz potwierdzać swoje logowanie kluczem na nowych urządzeniach lub w przeglądarkach.

Być może nie zabrzmi to optymistycznie, ale warto mieć 2 klucze U2F – jeden przy sobie, a drugi w bezpiecznym miejscu „na wszelki wypadek”. W jednym serwisie możesz dodać więcej niż jeden klucz do logowania. Dlatego, jeśli zgubisz główne urządzenie, bez problemu zalogujesz się za pomocą „awaryjnego” klucza.

Najlepsze zabezpieczenie kont internetowych – przykłady zastosowań

Przy tak bezpiecznej metodzie weryfikacji wieloetapowej chciałoby się chronić najważniejsze informacje, w tym np. dane finansowe. Póki co, niewiele banków pozwala na konfigurację klucza bezpieczeństwa w ramach e-bankowości. Jednak inne popularne serwisy, w ramach których przetwarzasz istotne informacje, już tak. Oto przykłady:

- prywatne/biznesowe konta Google i Microsoft,

- Facebook,

- Dropbox,

- menedżery haseł,

- CMS-y,

- narzędzia deweloperskie,

- urządzenia Windows, macOS, Linux.

Korzystasz z usług home.pl? Zabezpiecz dostęp do swojego konta w Panelu klienta poprzez aplikację mobilną home.pl oraz ochronę 2FA w postaci tymczasowych, generowanych przez aplikację kodów do zatwierdzenia logowania. Usługa jest w pełni darmowa. Zobacz więcej na https://home.pl/2fa

Ile kosztuje klucz bezpieczeństwa U2F?

Aby połączyć bezpieczeństwo z wygodą, zwróć uwagę na klucze, obsługujące łączność NFC. Dzięki temu użyjesz go np. w komputerze (ze wtykiem USB) i bezprzewodowo ze smartfonem (ten również powinien posiadać moduł NFC, którego używasz na przykład do płatności zbliżeniowych w sklepie). Popularnym i tanim modelem jest Yubico Security Key NFC. Cena takiego klucza rozpoczyna się od ok. 160 zł.

Jeśli zależy Ci na najwyższym poziomie bezpieczeństwa swoich zasobów firmowych, cena kluczy bezpieczeństwa może wzrosnąć do 300, a nawet 600 zł. Przykładowe modele z tej półki, to YubiKey 5C NFC czy YubiKey BIO.

W tym przedziale cenowym możesz spodziewać się takich funkcjonalności jak dodatkowa warstwa zabezpieczeń biometrycznych (odcisk palca) czy rozmiar nano, dzięki czemu klucz U2F niemal całkowicie chowa się w porcie USB.

Klucz U2F w codziennym zastosowaniu – czy (i dlaczego) warto?

W obecnych czasach logowanie się jedynie za pomocą loginu i hasła naraża Twoje konta na włamanie i przejęcie. Wyłudzenie lub złamanie prostego hasła nie jest dla hakera dużym problemem.

Pamiętaj, że takie dane jak adres e-mail użyty w sklepie internetowym mogą być częścią bazy danych, która wyciekła do sieci. Jeśli w innym wycieku znalazło się również hasło – przestępca może powiązać ze sobą oba elementy i dokona ataku na popularne konta w mediach społecznościowych. Sprawdź, jak zweryfikować bezpieczeństwo maila.

Z tego powodu zalecanym minimum jest korzystanie z dodatkowej weryfikacji, czyli 2FA (Two Factor Autentication). Najczęściej spotykane metody, to:

- kody SMS lub e-mail,

- aplikacje generujące tymczasowe kody (Microsoft Authenticator, Google Authenticator),

- klucze bezpieczeństwa (U2F).

O ile oszust może w nieuczciwy sposób pozyskać od Ciebie kod z SMS-a (nieświadomie go przekażesz), to z kolei atak na konto zabezpieczone kluczem U2F nie dojdzie do skutku. Dlatego klucze bezpieczeństwa gwarantują 100% ochrony przed phishingiem.

Poznaj inne zalety używania kluczy bezpieczeństwa U2F:

- uniwersalność – jeden klucz połączysz z wieloma kontami i usługami,

- bezpieczeństwo – klucz nie magazynuje loginów i haseł,

- szybkość i prostota – wystarczy, że włożysz lub przyłożysz klucz do urządzenia, a mały rozmiar pozwala go mieć zawsze przy sobie,

- duży wybór modeli – wybierz taki klucz, jakiego potrzebujesz w szerokiej rozpiętości cenowej.

Phishing, to nie jedyne zagrożenie w internecie. Aby być bezpiecznym na każdym kroku, używaj dobrego antywirusa na komputerze i urządzeniach mobilnych. Sprawdź inne nasze treści i dowiedz się więcej.